[A3AID06-18]

Microsoft Office PowerPoint Malformed Record 취약점 보안 권고안

문서 작성일 : 2006. 8. 10

취약점 발표일 : 2006. 7. 8

위험등급: 중

현재 상태(패치 여부) : 패치

벤더: Microsoft Windows

대상 시스템 :

- Microsoft Office PowerPoint 2000 on Windows XP SP1

- Microsoft Office PowerPoint on Windows 2000 SP4

- Microsoft Office PowerPoint XP on Windows XP SP2

- Microsoft Office PowerPoint XP SP1 on Windows XP SP2

- Microsoft Office PowerPoint XP SP2 on Windows XP SP2

- Microsoft Office PowerPoint l XP SP3 on Windows XP SP2

- Microsoft Office PowerPoint 2003 on Windows XP SP2

- Microsoft Office PowerPoint 2003 SP1 on Windows XP SP2

- Microsoft Office PowerPoint 2003 SP2 on Windows XP SP2

- Microsoft Office Hyperlink 라이브러리를 사용하는 PowerPoint 버전

취약점 개요:

Microsoft Office PowerPoint 프로그램에서 Malformed Record를 처리하는 과정에서 mso.dll 라이브러리와 Memory Corruption 취약점이 발견되었다. Microsoft Office Library (mso.dll)은 Microsoft Office 응용 프로그램에서 공통적으로 사용하는 공유 라이브러리이다.

Microsoft Office Library(mso.dll)와 Microsoft Office PowerPoint Memory Corruption 취약점은 Malformed Record로 구성된 presentation 파일을 처리하는 도중(mso.dll) 혹은 종료 시(Memory Corruption)에 PowerPoint 프로그램 실행 중단(DoS) 및 로컬 사용자의 권한으로 임의의 코드를 실행시킬 수 있으며, 개인정보 유출을 노리는 악성프로그램을 설치할 수 있다.

2006년 8월 8일, Microsoft사에서 mso.dll 라이브러리 취약점에 대한 패치를 제공하였다.

본 보안 권고는 Microsoft Office 응용 프로그램 중에서 PowerPoint프로그램을 대상으로 분석하였다.

취약점 영향 Microsoft Share Office Library(mso.dll) 비정상 종료 및 원격 코드 실행 긴급

취약점 개요:

취약점 세부 분석 :

1. 취약점 내용

Microsoft Office Library(mso.dll)은 Microsoft Office 응용 프로그램 관련 제품 개발 및 사용시 필요한 Microsoft Office 공유 라이브러리 이다.

이 취약점은 Malformed Record로 구성된 presentation 파일을 처리하는 도중에 PowerPoint 프로그램 실행 중단(DoS) 및 로컬 사용자의 권한으로 임의의 코드를 실행시킬 수 있으며, 개인정보 유출을 노리는 악성프로그램을 설치할 수 있다.

다음 그림은 Microsoft PowerPoint 프로세스가 Malformed Record 파일을 읽어 메모리에 로딩된 구조 이다. 메모리에 로딩된 Malformed Record 파일을 Microsoft PowerPoint 프로그램 내부에서 핸들링 하게 된다.

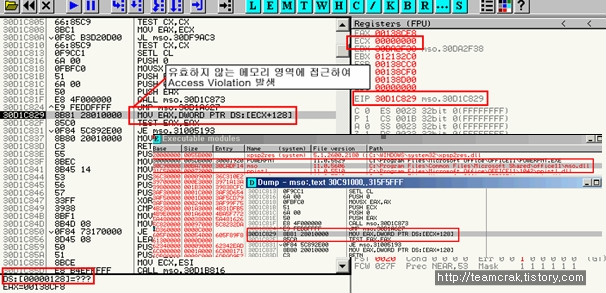

다음 그림은 Malformed Record 파일을 처리하는 단계에서 유효하지 않은 메모리 영역에 접근하여 Access Violation이 발생한 지점을 보여준다. Access Violation이 발생한 지점은 MSO.DLL 라이브러리 내부이다.

현재 이 취약점을 이용하여 메일, 배너, 링크 등의 방법을 이용하여 사용자로 하여금 악의적으로 조작된 문서를 다운로드 받아 하이퍼링크를 클릭하게 유도하여 개인정보를 유출하게 하는 등의 악성 프로그램을 실행하는 공격이 보고되었다.

2. 공격 분석

본 취약점에 대한 실행 거부(DoS) 공격 코드가 공개된 상태이며, 취약점을 이용하여 악성 코드가 실행가능한 웜 바이러스가 . 메일 첨부 파일 형식으로 다 수의 사용자에게

Malformed Record 파일 열람으로 인하여 MSO.DLL 라이브러리에서 Access Violation이 발생하여 Microsoft PowerPoint 프로그램이 비정상 종료하는 화면이다.

3. 위험 분석

상기 취약점을 이용한 실제 동작하는 공격 코드가 이미 공개된 상태이므로, 이를 응용한 많은 해킹 피해가 예상된다. 특히 이를 이용한 악성프로그램을 설치하는 Malware로 인해 개인정보 노출 등의 악의적인 공격에 피해를 입을 수 있으며, 공격에 성공하였을 경우 시스템에 대한 완전한 권한을 얻게 되어 치명적인 위험에 놓일 수 있다.

해당 취약점은 단지 MICROSOFT PowerPoint에만 국한 된 것이 아닌 mso.dll 모듈을 사용하는 어플리케이션 전체 취약점이다. 따라서 본 취약점 분석에서 해당되었던 버전이 외(MICROSOFT Office 2003)에도 아래 보안대책을 적용하길 권고한다.

대응 방안:

1. 보안 대책

Microsoft는 해당 취약점에

- 인터넷 및 전자우편으로 통해 전달받은 Excel 문서는 가급적 열람해서는 안되며, 열람할 경우에 확인되지 않는 하이퍼링크는 클릭해서는 안된다.

- 안티바이러스 솔루션 업체에서 해당 취약점을 이용한 악성 코드 공격 대한 점검 룰이 업데이트 되었는지 확인하고, 악성 코드 공격에 대해서 실시간 대응을 하도록 한다.

관련 사이트 :

본 취약점에 대한 추가적인 정보를 확인할 수 있는 관련 사이트는 다음과 같다.

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2006-3086

http://www.microsoft.com/technet/security/advisory/921365.Microsoftpx

http://blogs.technet.com/Microsoftrc/archive/2006/06/20/437826.aspx

http://Microsoftdn.microsoft.com/library/default.asp?url=/workshop/misc/hlink/reference/ifaces/ihlink/ihlink.asp

Copyright(c) 1998-2006 A3 Security Consulting.,LTD

Disclaimer

※ 현재 ㈜에이쓰리시큐리티컨설팅에서 테스트 및 분석 중에 있으며, 이 문서는 계속 업데이트될 것입니다. 본 문서는 보안취약점으로 인한 피해를 최소화하는 데 도움이 되고자 작성되었으나, 본 문서에 포함된 대응방안의 유효성이나 기타 예상치 못한 시스템의 오작동 발생에 대하여서는 ㈜에이쓰리시큐리티컨설팅에서는 일체의 책임을 지지 아니합니다.