1 WebDAV 디렉토리 우회 취약점

가. http://teamcrak.tistory.com/97 분석 문서

나. 관련 링크

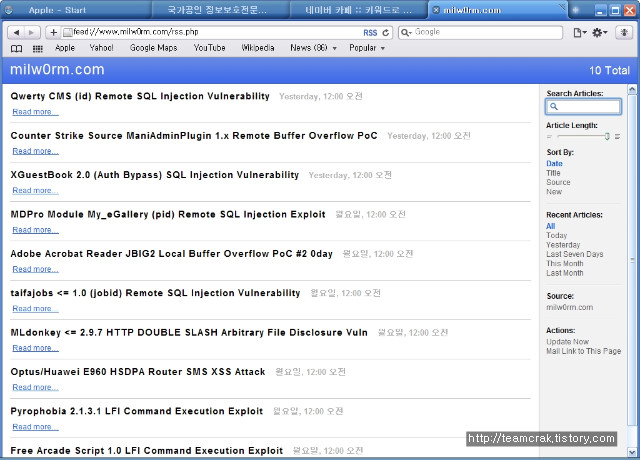

(1) http://www.milw0rm.com/exploits/8704

(2) http://nchovy.kr/forum/2/article/443 (한글번역)

(3) http://blogs.technet.com/srd/archive/2009/05/18/more-information-about-the-iis-authentication-bypass.aspx

(4) http://www.gossamer-threads.com/lists/fulldisc/full-disclosure/68347

(5) http://isc.sans.org/diary.html?storyid=6397&rss

(6) http://www.securityfocus.com/bid/34993

(7) http://blogs.technet.com/msrc/archive/2009/05/18/microsoft-security-advisory-971492.aspx

(8) http://www.microsoft.com/technet/security/advisory/971492.mspx

2. MS DirectShow 취약점 : 원격 코드 실행 취약점

가. MS DirectShow 제로데이 취약점이 존재합니다.

- quartz.dll에 존재하는 취약점으로, 윈도우 미디어 플레이어를 포함한 다른 미디어 재생기를 사용할 경우에도 영향 받음

- QuickTime Player Plug in 에 의해 IE뿐만 아니라 어떤 종류의 웹 브라우저를 사용하더라도 QuickTime 파일을 이용

한 공격에 영향을 받음

나. 관련 링크

(1) http://hummingbird.tistory.com/1070 (대응방안이 포함되어 있습니다)

(2) http://www.microsoft.com/technet/security/advisory/971778.mspx

(3) http://cafe.naver.com/nsis/28959

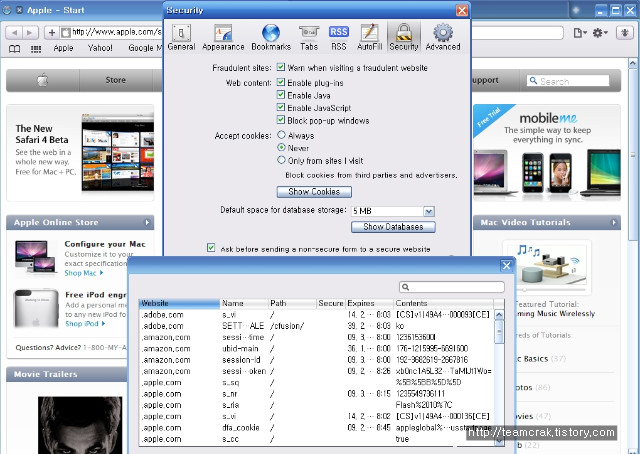

3. IE 8 세션 공유 문제 해결방안에 대한 논의중..

IE8에 대한 세션공유 문제(?)는 활발하게 논의가 되고 있습니다. 편의상 기본(Default) 설정으로 추가된 것이지만, 이에 관한 취약점에 관한 문제는 상당히 오래 갈거 같네요. 그렇다고 IE를 쓰지 못하겠다는 극단적인 생각은 못하겠고, 세션처리에 대한 해결방안을 찾을려고 할겁니다.

가. 관련 링크

(1) http://blogs.msdn.com/ie/archive/2009/05/06/session-cookies-sessionstorage-and-ie8.aspx

(2) http://groups.google.com/group/bugtruck/browse_thread/thread/c527dff06015e180?hl=ko

4. Tmax window 발표 예정

Tmax사에서 Window를 발표한다고 합니다. 소개에는 어플리케이션 호환은 문제가 없다고 하니 기대를 할만 합니다.

가. 관련 링크

(1) http://www.dt.co.kr/contents.html?article_no=2009051102010560744001

(2) http://www.tmaxwindow.co.kr/