▷ 작성자 : 이택현 컨설턴트

▷ 편집자 : 니키 (ngnicky@a3sc.co.kr)

이택현 컨설턴트가 작년에 작성한 내용을 편집하였습니다.

XP_SP2_Registry_Backdoor

1. 소개 :

웹 서핑중에 XP_SP2_Registry_Backdoor라는 제목의 흥미로운 글을 보았습니다. 해당 내용은

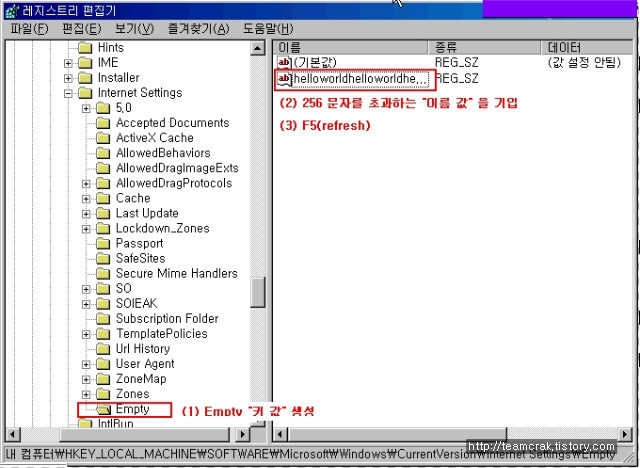

1. "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\Empty" 에

256자 문자를 초과하는 "문자열 값" 을 생성한 뒤 F5(refresh)를 누르면 해당 문자열이 사라집니다.

2. 이후에 어떠한 "문자열 값", "이진값", "DWORD값" 등 을 생성하여도 F5를(refresh)를 실행하면 해당 값이 사라지게 됩니다.

이러한 현상을 이용하여 registry 정보를 사용자 혹은 관리자로부터 은닉할 수 있습니다.

2. 테스트 내용 :

(1) 레지스트리

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet\Empty 키 값을 생성한 뒤

256 자를 초과하는 임의의 "이름 값"을 생성한뒤 F5 Refesh 수행

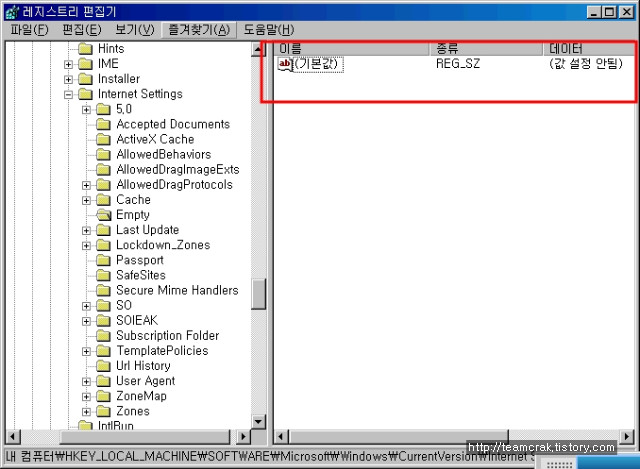

(2) F5(Refresh) 이후 "이름 값" 이 사라진 것을 확인할 수 있다.

이 후에 다양한 "문자열 값", "이진값", "DWORD값" 등의 값을 생성한 뒤 F5를 누르면 해당 값이 사라지는 것을 확인

할 수 있다.

[참고] Registry elements 의 size 제한 범위 수치

- key name = 255 문자(Maximum size)

- value name = maximum size

Windows Server 2003 and Windows XP: 16,383 characters

Windows 2000: 260 ANSI characters or 16,383 Unicode characters.

Windows Me/98/95: 255 characters

참고 : http://www.hackingdefined.com/index.php/XP_SP2_Registry_Backdoor

Copyright(c) 1998-2008 A3 Security ,LTD

Disclaimer

※ 현재 ㈜에이쓰리시큐리티에서 테스트 및 분석 중에 있으며, 이 문서는 계속 업데이트될 것입니다. 본 문서는 보안취약점으로 인한 피해를 최소화하는 데 도움이 되고자 작성되었으나, 본 문서에 포함된 대응방안의 유효성이나 기타 예상치 못한 시스템의 오작동 발생에 대하여서는 ㈜에이쓰리시큐리티에서는 일체의 책임을 지지 아니합니다.