▷ 작성자 : 니키 (ngnicky@a3sc.co.kr)

▷ 편집자 : 니키 (ngnicky@a3sc.co.kr)

개인정보 및 문서보안에 대해 이슈가 되고 있는 만큼, 전자우편 암호화 및 문서암호화에 널리 사용되고 있는 PGP에 대해서 상세히 살펴보도록 하겠습니다.

PGP(Pretty Good Privacy) Enterprise 9.x 가이드

1. PGP(Pretty Good Privacy) 란?

인터넷의 전자우편을 암호화하거나 복호화시켜 제3자가 알 수 없도록 하는 보안 프로그램이다. PGP(Pretty Good Privacy)는 1991년 필 짐머맨(Phil Zimmermann)이 개발하였고, PEM(Privacy enhanced Mail)에 비해 보안 측면에서는 조금 취약한 편이지만 전자우편 보안에 있어서 사실상의 표준이 되었다.

전자우편은 인터넷 상에서 마치 우편엽서와도 같아 주고받는 이들의 주소는 물론 내용까지 해킹당할 가능성이 많다. 이러한 단점을 보완하여 전자우편을 마치 편지봉투처럼 만든 것이 PGP이다. 일반 편지봉투는 뜯어서 내용을 보거나 바꿀 수 있으나, 이 프로그램은 전자우편의 내용을 암호 알고리즘을 이용하여 암호화시키므로 암호를 푸는 특정 키(key)를 가지고 있어야만 내용을 볼 수가 있다. (네이버 백과사전 참조)

A사용자가 B사용자에게 전자우편을 보낼 때 A는 B의 공개키로 암호화 하고, B는 자신의 공개키로 암호화된 메시지를 비밀키로 복호화 한다. 전자서명은 A의 개인키로 암호화 하고, B는 A의 공개키로 복호화 한다. (SIS 가이드 라인 참고)

- 기밀성 : 이메일 수신자만이 내용을 볼 수 있도록 하는 것

- 전자서명 : 송신자라고 주장하는 사용자와 이메일을 실제로 보낸 송신자가 동일인가를 확인해주는 것

전자우편의 기밀성과 메시지인증•사용자인증•송신부인방지 등을 지원하고 있다. 곧, 해당자가 아닌 사용자들은 내용을 볼 수 없게 해주며, 전송 도중에 내용이 불법적으로 변경되었는가를 확인해 주고, 전자우편을 실제로 보낸 사람이 누구인가를 확실히 알 수 있게 하며, 송신자가 전자우편을 받고서도 받지 않았다고 주장할 수 없게 해준다.

1991년 처음 개발된 뒤 매사추세츠공과대학(MIT)에서 공개버전이, 보안회사인 비아크리프트(ViaCrypt)사에서 상업버전이 각각 출시되었다. 공개버전이나 상업버전은 모두 미국과 캐나다에서만 사용할 수 있으며, 오직 유닉스(UNIX) 버전만이 두 나라 이외의 지역에서도 사용할 수 있도록 하고 있다. (SIS 가이드 라인 참고)

오늘 소개해줄 PGP Enterprise 9.X 버전은 30일동안 사용할 수 있는 최상위 버전 프로그램이다.

2. 설치 및 설정 안내

최신 버전인 PGP Enterprise 9.X 는 Client 에 한해서 라이센스를 제공하고 30일동안 서비스를 사용할 수 있다.

http://www.pgp.com/downloads/desktoptrial/desktoptrial2.html

다음은 라이센스를 획득하기 위해서 동의서를 확인하고 승낙하는 화면이다.

[그림 1] 동의서 확인

다음은 라이센스를 획득하기 위해서 개인정보를 입력하는 화면이다.

[그림 2] 개인정보 입력

다음은 라이센스 발급 페이지에 접근하기 위한 링크주소가 입력한 메일주소로 도착한 화면이다.

[그림 3] 라이센스 발급 페이지 링크 주소

다음은 해당 프로그램의 라이센스가 발급되며, ‘Register’ 버튼을 클릭할 경우 해당 라이센스 등록에 필요한 정보를 다시 입력하게 된다.

[그림 4] 라이센스 발급

다음은 라이센스 정보까지 입력하고 정상적으로 해당 프로그램을 다운로드 받는 화면이다.

[그림 5] 프로그램 다운로드

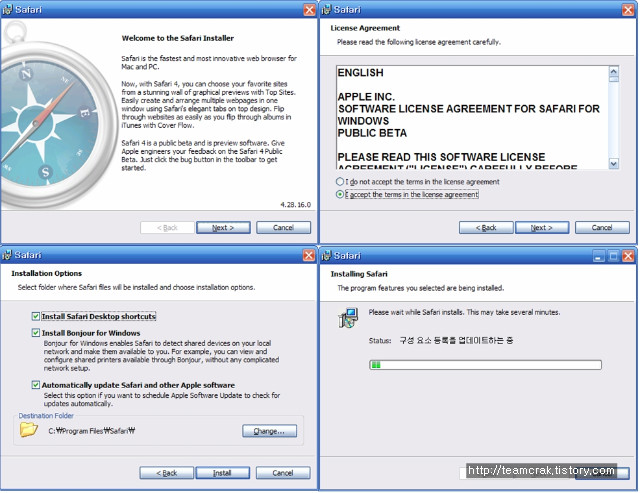

다음은 다운로드 받은 프로그램을 설치하는 화면이다.(다시 시작 필요)

[그림 6] 프로그램 설치

다음은 라이센스 발급시 입력한 정보와 라이센스 번호를 입력하는 화면이다.

[그림 7] 프로그램 설치 (2)

다음은 개인키(Private Key)를 생성하는 과정이다. 추후에 생성하는 것도 가능하지만 설치과정에서 생성하면 간편하다.

[그림 8] 개인키 생성

개인키가 생성되면서 프로그램이 정상적으로 설치된 화면이다.

[그림 9] 프로그램 설치 완료

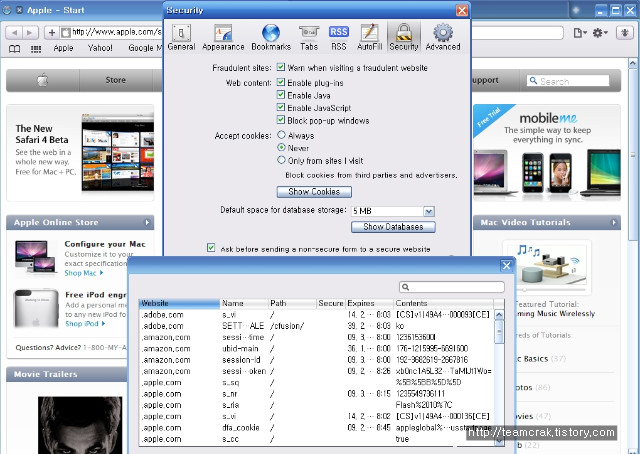

설치한 뒤에 아래와 같이 다른 사용자에게 공개키(Public Key)를 첨부하여 보낼시 SMTP 프로톨로 문제로 에러가 발생한다. Outlook Express 를 통한 Gmail 서비스를 이용함에 있어 보안 연결(SSL)이 PGP 의 암호통신과 충돌이 생김으로써 발생한 것이다.

아래 페이지들을 참고하여 에러발생 문제를 해결 할 수 있었다.

[원본 페이지]

https://pgp.custhelp.com/cgi-bin/pgp.cfg/php/enduser/std_adp.php?p_faqid=91&p_created=1140801150&p_sid=WYnIC3pi&p_lva=&p_sp=cF9zcmNoPSZwX3NvcnRfYnk9JnBfZ3JpZHNvcnQ9JnBfcm93X2NudD0zNzcmcF9wcm9kcz0mcF9jYXRzPSZwX3B2PSZwX2N2PSZwX3NlYXJjaF90eXBlPWFuc3dlcnMuc2VhcmNoX25sJnBfcGFnZT0x&p_li=&p_topview=1

[번역 페이지]

http://kin.naver.com/knowhow/entry.php?d1id=8&dir_id=8&eid=7vg9+qrdTRL2A9IPtPDRuYlT4hDSAVlg&qb=cGdwvLPEoQ==&pid=figfPdoi5UssscwTeTwsss--300672&sid=SZTSeVWqlEkAAF72RSg

다음은 다른 사용자에게 공개키를 첨부하여 메일을 보내는 과정이다.

[그림 10] 공개키 배포

다음은 SMTP 프로토콜에 의한 에러가 발생한 화면이다.

[그림 11] SMTP 에러 발생

참고 페이지를 이용하여 아래와 같이 변경을 하였고 정상적으로 메일 서비스를 이용할 수 있었다. 도구->계정->사용자의 속성->고급 정보에서 보안연결(SSL) 필요 체크를 해체한다.

[그림 12] 보안 연결(SSL) 해체

다음은 도구->계정->사용자의 속성-> 서버 정보에서 ‘보내는 메일 서버’ 인증 필요에 체크를 한다.

[그림 13] 보안 연결(SSL) 해체

PGP Desktop 옵션(Options) -> Messaging에서 아래 화면과 같이 설정한다.

[그림 14] PGP 옵션 설정

모든 설정이 완료된 뒤에 정상적으로 메일이 보내지는 것을 확인할 수 있다.

[그림 15] 설정 완료

3. 문서 암호화

PGP Desktop 설치 및 설정이 완료되었다. PGP는 전자우편 서비스, 간단한 문장부터 문서(Doc, ppt 등)를 암호화 및 복호화가 가능하다.

다음은 ‘a3 시큐리티 테스트입니다’ 문자를 복사한뒤 ‘Encrypt’를 선택하여 암호화를 시키는 과정이다.

[그림 16] 문자 암호화

다음은 다른 사용자(테스트상 동일한 사용자)가 메일을 확인하여 ‘Decrypt & Verify’를 선택하여 복호화가 가능하다.

[그림 17] 문자 복호화

다음은 정상적으로 복호화가 된 화면이다.

[그림 18] 문자 복호화 완료

다음은 평문으로 저장되어 있는 문서 파일(DOC) 을 선택하여 개인키(Private Key) 로 해당 문서를 암호화 하는 과정이다.

[그림 19] 문서 파일 암호화

해당 키를 가지고 있지 않는 사람은 암호 문서를 열람할 경우 아래와 같이 깨진문자로 나타난다.

[그림 20] 암호화된 문서 열람

복호화 할 경우에는 문자 복호화와 동일하게 ‘Decrypt & Verify’를 선택하면 된다.

[그림 21] 암호화된 문서 복호화

4.연구 과제

정보 유출을 통제하고 있는 문서보안솔루션(DRM) 및 이동저장매체 통제 솔루션을 많이 사용하고 있으며, 각 제품별로 취약점들이 나타나고 있습니다. PGP 에대한 암호키 인증 우회를 통한 전자우편암호 우회기법도 꾸준한 연구 과제가 될거 같습니다.

II. Reference & Site

▷

http://www.pgp.com

▷ SIS 가이드 라인

▷ 정보 보안 개론과 실습 : 인터넷 해킹과 보안

▷ 슈퍼 유저 : www.superuser.co.kr

▷

https://pgp.custhelp.com/cgi-bin/pgp.cfg/php/enduser/std_adp.php?p_faqid=91&p_created=1140801150&p_sid=WYnIC3pi&p_lva=&p_sp=cF9zcmNoPSZwX3NvcnRfYnk9JnBfZ3JpZHNvcnQ9JnBfcm93X2NudD0zNzcmcF9wcm9kcz0mcF9jYXRzPSZwX3B2PSZwX2N2PSZwX3NlYXJjaF90eXBlPWFuc3dlcnMuc2VhcmNoX25sJnBfcGFnZT0x&p_li=&p_topview=1

▷

http://kin.naver.com/knowhow/entry.php?d1id=8&dir_id=8&eid=7vg9+qrdTRL2A9IPtPDRuYlT4hDSAVlg&qb=cGdwvLPEoQ==&pid=figfPdoi5UssscwTeTwsss--300672&sid=SZTSeVWqlEkAAF72RSg

Copyright(c) 1998-2009 A3 Security ,LTD

Disclaimer

※ 현재 ㈜에이쓰리시큐리티에서 테스트 및 분석 중에 있으며, 이 문서는 계속 업데이트될 것입니다. 본 문서는 보안취약점으로 인한 피해를 최소화하는 데 도움이 되고자 작성되었으나, 본 문서에 포함된 대응방안의 유효성이나 기타 예상치 못한 시스템의 오작동 발생에 대하여서는 ㈜에이쓰리시큐리티에서는 일체의 책임을 지지 아니합니다.